Si vous utilisez un service VPN ou envisagez d'en obtenir un, vous devez comprendre certaines fonctionnalités pour en tirer le meilleur parti. Certaines de ces fonctionnalités ne sont que des gadgets marketing et les fournisseurs de VPN les renomment souvent pour les rendre plus vendables. Mais il existe d'autres fonctionnalités qui forment le cœur d'un VPN, et il est important de s'assurer qu'elles fonctionnent bien.

La plupart des services VPN sont livrés avec des fonctionnalités importantes activées par défaut, vous n'aurez donc pas besoin de les toucher et de les configurer vous-même. Cependant, il existe une poignée de fonctionnalités que vous pouvez modifier pour les rendre plus utiles pour votre cas d'utilisation spécifique.

Alors, quelles sont ces fonctionnalités VPN et comment fonctionnent-elles ?

1. Cryptage

L'une des principales fonctions d'un VPN est de bloquer les tentatives d'utilisateurs non autorisés d'intercepter, de lire ou de modifier le contenu de votre trafic Internet. Il y parvient en convertissant vos données réelles dans un format illisible et codé via un processus appelé cryptage.

Les données sont protégées à l'aide d'une clé de cryptage définie uniquement par des utilisateurs autorisés. Pour déchiffrer les données, vous aurez besoin d'une clé de déchiffrement similaire.

Un VPN crypte vos données lorsqu'elles entrent dans son tunnel, puis les restitue au format d'origine à l'autre extrémité.

comment ouvrir un fichier psd

Il existe trois types de techniques de cryptage que la plupart des VPN utilisent. Ceux-ci sont:

je. Chiffrement symétrique

Le chiffrement symétrique est une ancienne forme de chiffrement qui utilise un algorithme pour transformer les données. La « clé » est un facteur de l'algorithme qui modifie l'ensemble du résultat du cryptage. L'expéditeur et le destinataire utilisent la même clé pour chiffrer ou déchiffrer les données.

Ces algorithmes regroupent les données dans une série de grilles, puis décalent, permutent et brouillent le contenu des grilles à l'aide de la clé. Cette technique est appelée chiffrement par blocs et constitue la base des systèmes de chiffrement à clé fréquemment utilisés, notamment AES et Blowfish.

- AES :

La Système de chiffrement avancé ou AES est un chiffrement par bloc commandé par le gouvernement américain et utilisé par la plupart des services VPN dans le monde. Il divise les flux de données en un tableau de 128 bits, ce qui équivaut à 16 octets.

La clé peut avoir une longueur de 128, 192 ou 256 bits tandis que les blocs sont des grilles de 4x4 octets. Si vous n'êtes pas familier avec les unités de données, vous devriez apprendre à distinguer les bits et les octets .

comment puis-je voir qui a vu ma vidéo instagram

La longueur de la clé détermine le nombre de tours de chiffrement ou les passes de transformation. Par exemple, l'AES-256 effectue 14 cycles de cryptage, ce qui le rend extrêmement sécurisé.

- Poisson-globe :

Les utilisateurs qui se méfient de la sécurité offerte par AES utilisent Blowfish. Il utilise un algorithme open-source, c'est pourquoi il est également inclus dans le système open-source OpenVPN.

Cependant, sur le plan technique, Blowfish est plus faible qu'AES car il utilise un bloc de 64 bits, soit la moitié de la taille de la grille AES. C'est pourquoi la plupart des services VPN préfèrent AES à Blowfish.

ii. Cryptage à clé publique

Un défaut évident du système de cryptage symétrique est que l'expéditeur et le destinataire doivent avoir la même clé. Vous devrez envoyer la clé au serveur VPN pour démarrer la communication. Si les intercepteurs acquièrent la clé d'une manière ou d'une autre, ils peuvent déchiffrer toutes les données chiffrées avec. Public Key Encryption offre une solution au risque de sécurité dans la transmission des clés.

Les systèmes de chiffrement à clé publique utilisent deux clés, dont l'une est rendue publique. Les données chiffrées avec la clé publique ne peuvent être déchiffrées qu'avec la clé de déchiffrement correspondante et inversement.

iii. Hachage

Le hachage est la troisième méthode de chiffrement utilisée par les VPN. Il utilise un algorithme de hachage sécurisé (SHA) pour préserver l'intégrité des données et confirmer qu'elles proviennent de la source d'origine.

SHA fait partie de la bibliothèque OpenSSL utilisée par la plupart des VPN. Dans les algorithmes de hachage, le processus de hachage est utilisé pour récupérer le certificat et confirmer que les données du certificat ont été envoyées par l'autorité de certification plutôt que par un intercepteur.

2. Tunnellisation fractionnée

Le split tunneling est une fonctionnalité VPN populaire qui vous permet de choisir les applications à sécuriser avec le VPN et celles qui peuvent fonctionner normalement. C'est une fonctionnalité utile qui vous aide à garder une partie de votre trafic Internet privée et à acheminer le reste via le réseau local.

Tunneling fractionné peut être un outil utile pour économiser de la bande passante car il n'envoie qu'une partie de votre trafic Internet à travers le tunnel. Ainsi, si vous avez des données sensibles à transférer, vous pouvez les protéger sans subir l'inévitable décalage des autres activités en ligne causé par le VPN.

3. Limites de données et de bande passante

Les plafonds de données et de bande passante sont des limites qui déterminent la quantité de données que vous pouvez transférer ou la bande passante que vous pouvez utiliser à la fois. Les services VPN utilisent des limites de données et de bande passante pour contrôler la quantité et le débit de données sur le réseau.

pourquoi mon ordinateur portable fait autant de bruit

Il est important que les fournisseurs de services VPN maintiennent des limites afin d'éviter la congestion et les pannes du réseau. Cependant, les fournisseurs de services premium dotés d'infrastructures étendues comme ExpressVPN, NordVPN, PIA et Surfshark n'imposent aucune limite de données et de bande passante à l'utilisation.

4. Politique de non-journalisation

La politique de non-journalisation ou zéro-journalisation est la promesse d'un VPN de ne jamais conserver de trace des activités en ligne d'un utilisateur. La politique de non-journalisation est un argument de vente majeur pour les VPN, car c'est l'une des principales raisons pour lesquelles les gens utilisent les VPN en premier lieu.

Peu de VPN offrent un service complet sans journaux et même ceux qui revendiquent strictement l'absence de journaux ont tendance à stocker certains journaux. Si vous ne savez pas quel VPN choisir pour un service vraiment sans journaux, recherchez ceux qui utilisent des serveurs RAM uniquement. Ces serveurs enregistrent des données temporaires qui sont effacées lorsque le matériel est éteint.

5. Connexions d'appareils simultanées

Les connexions d'appareils simultanées font référence au nombre d'appareils pouvant se connecter à un VPN en même temps. La plupart des VPN imposent une limite aux connexions simultanées et seule une poignée d'entre eux peuvent accueillir des connexions illimitées à la fois.

Une chose à retenir avec plusieurs connexions d'appareils est que vous pouvez installer le VPN sur autant d'appareils que vous le souhaitez, mais vous ne pouvez pas les faire fonctionner sur tous les appareils à la fois.

6. Interrupteur d'arrêt

UN Coupe-circuit VPN est une fonctionnalité qui déconnecte votre appareil d'Internet si votre connexion VPN tombe de manière inattendue. Il s'agit d'une fonctionnalité VPN vitale qui vous empêche d'envoyer des données en dehors du tunnel VPN sécurisé.

7. Protection contre les fuites

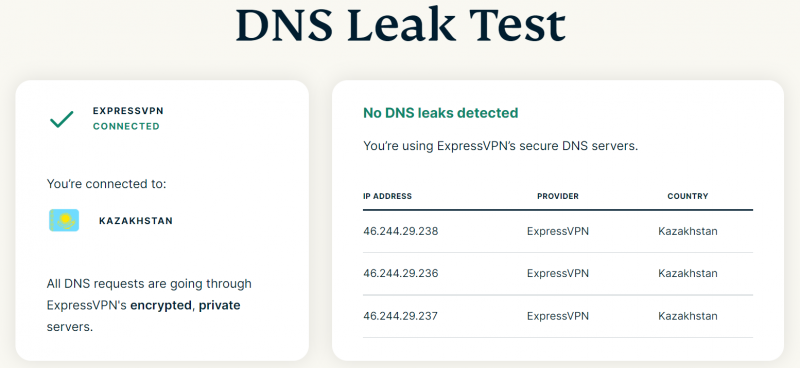

Le but principal de l'utilisation d'un VPN est de cacher votre adresse IP réelle aux regards indiscrets. Mais parfois, votre adresse IP d'origine peut être révélée, exposant votre emplacement, votre historique de navigation et votre activité Internet en ligne. Un tel incident est appelé fuite IP ou fuite VPN, et il va à l'encontre de l'utilisation d'un VPN.

De nombreux VPN de premier plan ont une protection intégrée contre les fuites IP/DNS qui est activée par défaut. Ils offrent également des outils pour vérifier votre adresse IP réelle et l'adresse qui vous est attribuée par le VPN. Avec une connexion VPN active, les deux adresses IP ne doivent pas correspondre.

8. Aléatoire IP

Le brassage d'adresses IP est une fonction de confidentialité VPN qui randomise votre adresse IP. Un VPN le fait en vous reconnectant à un autre serveur VPN après un intervalle donné. La plupart des VPN permettent aux utilisateurs de configurer la fréquence de brassage entre toutes les 10 minutes et une fois par heure ou par jour.

Obtenez un anonymat premium avec un VPN

Avec l'augmentation des menaces de sécurité, les VPN sont devenus des outils indispensables pour assurer la protection. Lorsque vous choisissez un VPN, votre priorité absolue doit être un service avec une politique stricte de non-journalisation et des fonctionnalités de sécurité comme un coupe-circuit VPN et une protection contre les fuites.

En comprenant le jargon VPN et le fonctionnement des différentes fonctionnalités, vous serez en mesure de choisir un service VPN qui correspond à vos besoins.